【转】Fastjson反序列化漏洞预警

报告编号:B6-2019-071101 报告来源:360-CERT 报告作者:360-CERT 更新日期:2019-07-11 0x00 漏洞背景 近日,360CERT监测到广泛使用的 JSON 序列化框架 Fastjson 存在反序列化漏...

报告编号:B6-2019-071101 报告来源:360-CERT 报告作者:360-CERT 更新日期:2019-07-11 0x00 漏洞背景 近日,360CERT监测到广泛使用的 JSON 序列化框架 Fastjson 存在反序列化漏...

近期出现多例MySQL数据库被删除的情况,此事项多为mysql服务或所在服务器允许外网可以访问,服务器密码过于简单,网站程序连接的时候使用了mysql root账号权限,导致网站程序被黑的时候mysqlroot账号密码泄露,导致被黑客破解后...

微软应急响应中心近日披露了Windows Server 2003, Windows Server 2008 R2 及 Windows Server 2008 的操作系统版本上存在的一个高危安全风险(漏洞编号:CVE-2019-0708),攻...

Oracle今天发布了2018年底宣布的大规模VirtualBox 6.0系列的第一个版本,解决了各种烦恼并实现了更多新功能和增强功能。 VirtualBox 6.0为全球数百万计算机用户在其PC上运行多个操作系统所使用的开源和跨平台虚拟化...

Linux 系统与服务管理工具 Systemd 被曝存在 3 大漏洞,影响几乎所有 Linux 发行版。Systemd 是 Linux 系统的基本构建块,它提供了对系统和服务的管理功能,以 PID 1 运行并启动系统的其它部分。目前大部分&...

随着网络时代的到来,网络安全变得越来越重要。在互联网的安全领域,DDoS(Distributed DenialofService)攻击技术因为它的隐蔽性,高效性一直是网络攻击者最青睐的攻击方式,它严重威胁着互联网的安全。 一、DDoS攻击的...

最近,Kitploit网站为我们总结了在2018年最受欢迎的20款黑客工具,基于在2018年3月到12月期间的下载数据。 对于从事信息安全工作的专业人士来说,使用与攻击者武器库中相同的工具,能够先于攻击者发现系统中存在的漏洞,并在这些漏洞遭...

2018年结束对过去一年的网络安全事件进行了概括总结,正文如下 01.电子邮件仍然是一种流行的攻击媒介 员工电子邮箱成为所有公司需要面临的最大威胁。电子邮件是最受欢迎的威胁媒介之一,它越来越多地被网络犯罪分子用作网络钓鱼、恶意软...

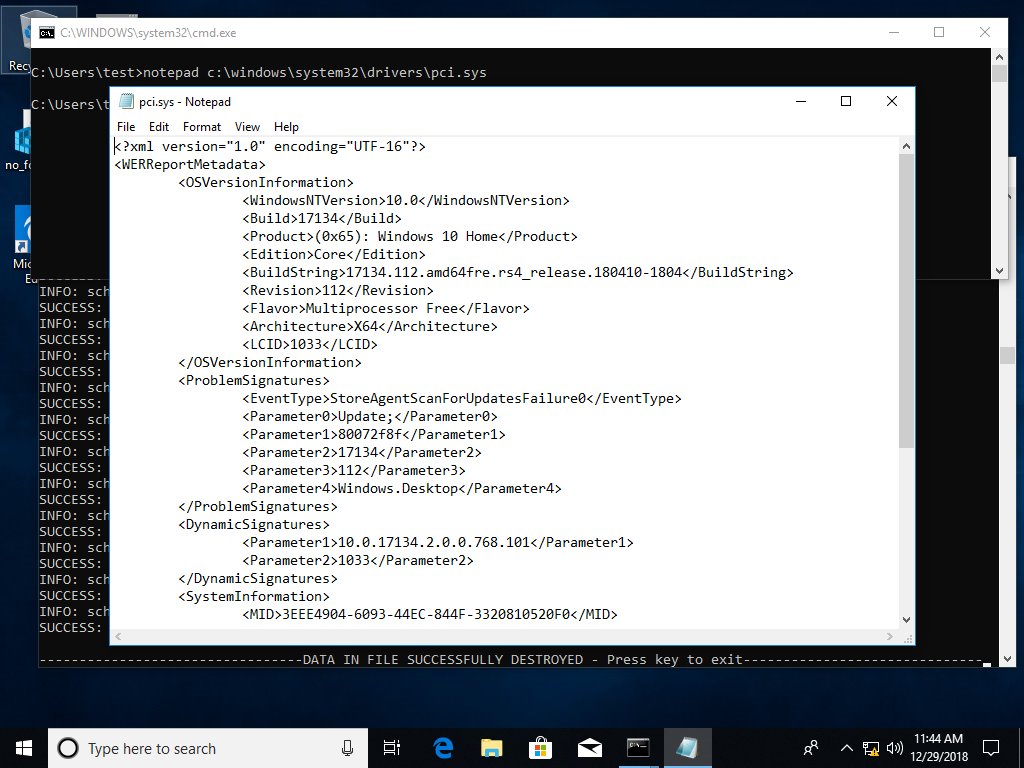

一位安全研究人员在 GitHub 发布了 Windows 10 中的一个 0day 漏洞概念验证代码。该漏洞由 SandboxEscaper 透露,他是一位之前就曾暴露过 Windows 漏洞的研究人员。最新的错误使得可以用任意数据覆盖任意...

安全研究人员发现,通过使用Windows命令行使用程序(可追溯到Windows XP),基于Windows AppLocker的应用白名单保护可以被绕过。当结合托管在远程主机上的脚本时,这个漏洞可允许攻击者运行不在Windows AppLo...